IT-Sicherheit global gedacht

Bild: Gemalto GmbH

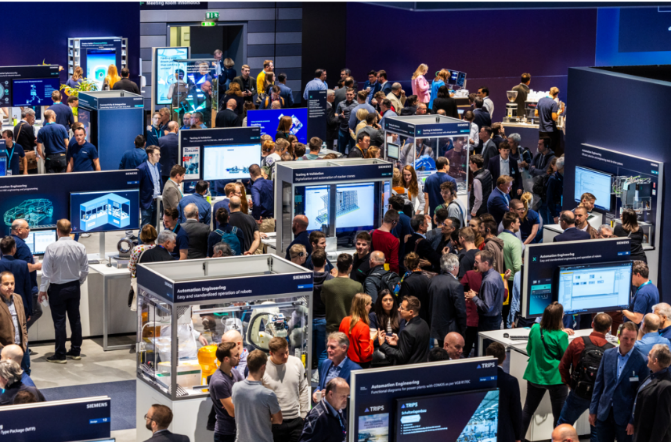

Bild: Gemalto GmbHBedenken haben Entscheider beim Thema Sicherheit. Bei der Vernetzung über die Grenzen der Firmen-Firewall hinaus befürchten viele neue Risiken durch Cyber-Attacken und eine globale Kettenreaktion. Bild: Gemalto GmbH

Bild: Gemalto GmbH Bild: Gemalto GmbH

Bild: Gemalto GmbH

Bild: Gemalto GmbH

Bild: Gemalto GmbH Bild: Gemalto GmbH

Bild: Gemalto GmbHErweiterbares Ökosystem

Nach der Ausarbeitung eines strategischen Planes gilt es, weitere Dinge zu beachten. Aus operativer Sicht müssen manuelle Eingriffe minimiert werden, daher macht es Sinn, dass Provisionierung und Management der eingebetteten SIM-Karten (eSIM) über die Luftschnittstelle ohne IP-basierten Fernwartungstunnel funktionieren. Gleichzeitig sollten Embedded Secure Elements alle nötigen BSI-Vorgaben für gesicherte digitale Identitäten in Sensoren, Maschinen und Anlagen (Hardware Root of Trust) erfüllen. Neben den strengen Vorgaben gilt es zudem, den Schutz von Zertifikaten und Schlüsseln sicherstellen zu können, inklusive der regelmäßigen und automatisierten Erneuerung der Zertifikate im Einsatzfeld. ESIM-Angebote gibt es schon länger, allerdings erfüllen nicht alle die wichtigste Bedingung für Industrie 4.0: globale Konnektivität. Neben den technischen Voraussetzungen geht es um den Anschluss an ein globales Ökosystem. Daher sollten keine proprietären Systeme eingesetzt werden, außerdem braucht es Rahmenabkommen für die Provisonierung auf Basis der GSMA-Spezifikationen. Falls beispielsweise Rahmenabkommen in Regionen fehlen, können trotz bestehender Infrastruktur aufgrund von teuren Roaming-Gebühren oder unzureichender Netzabdeckung die Verbindungen in einigen Ländern abreißen. Bei der Modernisierung ist der Einkauf der passenden Module und Endgeräte mehr als der Vergleich von Preisen: Einerseits müssen neue Sicherheitsvorgaben über sämtliche Produktionsabläufe hinaus durch die Digitalisierung umgesetzt und verzahnt werden, damit es zu keinem Stillstand und Informationsdiebstahl kommen kann. Anderseits muss die Technologie global ihre Vorteile entfalten können. Nur durch ein passendes Ökosystem mit intelligenten und sicheren Kommunikationsplattformen kann die Digitalisierung auch Früchte tragen. Die Implementierung der Hardware, die Durchsetzung der erforderlichen Sicherheitsmechanismen und die Erfüllung von Compliance-Vorgaben sind nur der erste Schritt.

Offene Anschlussstellen

Um die Vorteile der Digitalisierung umfassend nutzen zu können, muss der Informationsaustausch zudem offene Anschlussstellen erlauben, damit später neue Innovationen integriert werden können. Obwohl dieser Punkt an Bedeutung weiter zunehmen dürfte, wird er häufig unterschätzt. Entscheider stehen unter Druck, denn die Digitalisierung von Industrial Assets bedeutet oft Neuland. Allerdings ist eine sichere vierte Industrierevolution möglich, wenn es das richtige Wissen im Unternehmen gibt oder es durch Partner eingebracht wird. Der Schutz der Systeme darf nicht zum Selbstzweck werden. Daher sollten die Modernisierungsmaßnahmen immer auf den Anschluss in ein offenes Ökosystem abzielen, das eine spätere Erweiterung erlaubt und globale Konnektivität unterstützt - ohne versteckte Einschränkungen und Folgekosten.

Bild: Gemalto GmbH

Bild: Gemalto GmbHBedenken haben Entscheider beim Thema Sicherheit. Bei der Vernetzung über die Grenzen der Firmen-Firewall hinaus befürchten viele neue Risiken durch Cyber-Attacken und eine globale Kettenreaktion. Bild: Gemalto GmbH

Bild: Gemalto GmbH Bild: Gemalto GmbH

Bild: Gemalto GmbH

Gemalto GmbH

Dieser Artikel erschien in Industrie 4.0 - 21 2017 - 02.11.17.Für weitere Artikel besuchen Sie www.i40-magazin.de